OpenWRTの勉強用にと4年以上前に買ったおそらくリサイクル品なカスタムルータを、自宅のセカンドルータに仕立てるべくセットアップしました。

ずっとジャンクの片隅に埋もれていたそれは、淘寶で当時RMB169+送料で購入していました。大まかな仕様は以下の通り。

- CPU : MediaTek MT7620A

- RAM : 256MB

- Flash : 16MB

- Power : DC5V

- Interface: LAN 100M x4, WAN 100M x1, USB, microSD

基板上に記載されているOYE-0001と言う型番で検索すると、元々は哦耶科技のWiFiルータOYE-0001らしく、おそらくその中古品から基板だけを取り出しファームウェアを書き換えたり、FlashやRAMをカスタマイズしたりして販売しているようです(Aliexpressでは未だに売られています)。

Hardware

カスタムメイドっぽいアクリル板ケースを分解してハードウェアを確認します。

RJ45コネクタ群のうちWiFiアンテナ側の1つがWANで、残る4ポートは全てLANになっています。基板上のその後ろには少し短めのピンヘッダが立っていて、シリアルコンソール接続が可能です。

Pandorabox→OpenWRT

購入時にはOpenWRT Barrier BreakerベースのPandoraBoxが導入されていました(購入時rootのパスワードが機器裏に紙で貼り付けてありました)。そのブートの様子は以下の通り。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256 257 258 259 260 261 262 263 264 265 266 267 268 269 270 271 272 273 274 275 276 277 278 279 280 281 282 283 284 285 286 287 288 289 290 291 292 293 294 295 296 297 298 299 300 301 302 303 304 305 306 307 308 309 310 311 312 313 314 315 316 317 318 319 320 321 322 323 324 325 326 327 328 329 330 331 332 333 334 335 336 337 338 339 340 341 342 343 344 345 346 347 348 349 350 351 352 353 354 355 356 357 358 359 360 361 362 363 364 365 366 367 368 369 370 371 372 373 374 375 376 377 378 379 380 381 382 383 384 385 386 387 388 389 390 391 392 393 394 395 396 397 398 399 400 401 402 403 404 405 406 407 408 409 410 411 412 413 414 415 416 417 418 419 420 421 422 423 424 425 |

Boot and Recovery Environment for Embedded Devices Copyright (C) 2016 HackPascal <hackpascal@gmail.com> Build date 2016-01-23 [git-0053995] Version 1.0 (r833) DRAM: 256MB Platform: MediaTek MT7620A ver 2, eco 6 Board: Oye 0001 Clocks: CPU: 580MHz, Bus: 193MHz Flash: Winbond W25Q128 (16MB) on rt2880-spi rt2880-eth: Using MAC address b0:68:b6:fd:50:46 eth0: MediaTek MT7620A built-in 5-port 10/100M switch Network started on eth0, inet addr 192.168.1.1, netmask 255.255.255.0 Press any key to interrupt autoboot ... 0 Trying to boot firmware from 0x00050000 in flash bank 0 ... Reading data into memory ... U-Boot firmware image header detected. Image Name: PabdoraBox Linux-3.14.42 Data Size: 1161070 Bytes Load Address: 80000000 Entry Point: 80000000 Uncompressing data (LZMA) ... done. Flushing cache ... done. Starting kernel at 0x80000000... PandoraBox For Ralink/MTK APSoC. Copyright 2013-2014 D-Team Technology SZ LINUX started... THIS IS ASIC [ 0.000000] Linux version 3.14.42 (user@guoguopc-lan) (gcc version 4.8.3 (PandoraBox/Linaro GCC 4.8-2014.04 r995) ) #2 Su5 [ 0.000000] Analog PMU set to hw control [ 0.000000] Digital PMU set to hw control [ 0.000000] PandoraBox CPUID Module for Ralink/MTK SoC v1.1. [ 0.000000] MediaTek MT7620 pkg:BGA rev:2 eco:6 CPU:580MHz, Bus:193MHz Uart:40MHz [ 0.000000] CPU running in Little Endian [ 0.000000] Board VLAN:LLLLW [ 0.000000] Flash:SPI Size: 16MB [ 0.000000] DRAM: 256MB DDR2 16 bits [ 0.000000] Kernel Support [PCI] [USB] [ 0.000000] prom memory:256MB [ 0.000000] PCIE: bypass PCIe DLL. [ 0.000000] PCIE: Elastic buffer control: Addr:0x68 -> 0xB4 [ 0.000000] disable all power about PCIe [ 0.000000] bootconsole [early0] enabled [ 0.000000] CPU0 revision is: 00019650 (MIPS 24KEc) [ 0.000000] Software DMA cache coherency [ 0.000000] Determined physical RAM map: [ 0.000000] memory: 10000000 @ 00000000 (usable) [ 0.000000] Initrd not found or empty - disabling initrd [ 0.000000] Zone ranges: [ 0.000000] Normal [mem 0x00000000-0x0fffffff] [ 0.000000] Movable zone start for each node [ 0.000000] Early memory node ranges [ 0.000000] node 0: [mem 0x00000000-0x0fffffff] [ 0.000000] Primary instruction cache 64kB, VIPT, 4-way, linesize 32 bytes. [ 0.000000] Primary data cache 32kB, 4-way, PIPT, no aliases, linesize 32 bytes [ 0.000000] Built 1 zonelists in Zone order, mobility grouping on. Total pages: 65024 [ 0.000000] Kernel command line: pause_on_oops=10 noresume board=OYE-0001 console=ttyS1,115200 rootfstype=squashfs,jffs2 [ 0.000000] PID hash table entries: 1024 (order: 0, 4096 bytes) [ 0.000000] Dentry cache hash table entries: 32768 (order: 5, 131072 bytes) [ 0.000000] Inode-cache hash table entries: 16384 (order: 4, 65536 bytes) [ 0.000000] Writing ErrCtl register=00000000 [ 0.000000] Readback ErrCtl register=00000000 [ 0.000000] Memory: 256248K/262144K available (2494K kernel code, 130K rwdata, 512K rodata, 180K init, 256K bss, 5896K re) [ 0.000000] SLUB: HWalign=32, Order=0-3, MinObjects=0, CPUs=1, Nodes=1 [ 0.000000] NR_IRQS:256 [ 0.000000] console [ttyS1] enabled [ 0.000000] console [ttyS1] enabled [ 0.000000] bootconsole [early0] disabled [ 0.000000] bootconsole [early0] disabled [ 0.010000] Calibrating delay loop... 385.84 BogoMIPS (lpj=1929216) [ 0.070000] pid_max: default: 32768 minimum: 301 [ 0.070000] Mount-cache hash table entries: 1024 (order: 0, 4096 bytes) [ 0.080000] Mountpoint-cache hash table entries: 1024 (order: 0, 4096 bytes) [ 0.090000] pinctrl core: initialized pinctrl subsystem [ 0.090000] NET: Registered protocol family 16 [ 0.100000] Ralink/MTK BootROM maped. [ 0.100000] Generic GPIO Driver for MediaTek MT7620 Board. (c) 2013-2015 PandoraBox Team [ 0.110000] MT7620-GPIO0:registering 24 irq handlers [ 0.110000] MT7620-GPIO1:registering 16 irq handlers [ 0.120000] MT7620-GPIO2:registering 32 irq handlers [ 0.120000] MT7620-GPIO3:registering 1 irq handlers [ 0.130000] MIPS: machine is OYE-0001 Board [ 0.130000] ralink_register_flash:SPI Flash. [ 0.130000] MT762x:SDHC Interface registered. [ 0.140000] Ralink/MTK PinCtrl registered. [ 0.140000] Generic PinCtrl Driver for MediaTek MT7620 Board. (c) 2013-2015 PandoraBox Team [ 0.150000] PINCTRL:add 24 pins for MT7620-PINCTRL0. [ 0.150000] PINCTRL:add 16 pins for MT7620-PINCTRL1. [ 0.160000] PINCTRL:add 32 pins for MT7620-PINCTRL2. [ 0.160000] PINCTRL:add 1 pins for MT7620-PINCTRL3. [ 0.170000] GPIO_MODE_REG:0x56371D [ 0.370000] PCIE0 no card, disable it(RST&CLK) [ 0.390000] bio: create slab <bio-0> at 0 [ 0.390000] PCI host bridge to bus 0000:00 [ 0.400000] pci_bus 0000:00: root bus resource [mem 0x20000000-0x2fffffff] [ 0.400000] pci_bus 0000:00: root bus resource [io 0x10160000-0x1016ffff] [ 0.410000] pci_bus 0000:00: No busn resource found for root bus, will use [bus 00-ff] [ 0.410000] Switched to clocksource MIPS [ 0.420000] NET: Registered protocol family 2 [ 0.420000] TCP established hash table entries: 2048 (order: 1, 8192 bytes) [ 0.430000] TCP bind hash table entries: 2048 (order: 1, 8192 bytes) [ 0.430000] TCP: Hash tables configured (established 2048 bind 2048) [ 0.440000] TCP: reno registered [ 0.440000] UDP hash table entries: 256 (order: 0, 4096 bytes) [ 0.450000] UDP-Lite hash table entries: 256 (order: 0, 4096 bytes) [ 0.460000] NET: Registered protocol family 1 [ 0.460000] Ralink SoC clocks api init. [ 0.460000] mips hpt frequency:290000000HZ [ 0.470000] Ralink/MTK APSoC GPIO Resource maped. [ 0.470000] Load Kernel WDG Timer Module [ 0.480000] Load Ralink Timer0 Module [ 0.480000] MTK/Ralink EHCI/OHCI init. [ 0.490000] futex hash table entries: 256 (order: -1, 3072 bytes) [ 0.510000] squashfs: version 4.0 (2009/01/31) Phillip Lougher [ 0.520000] jffs2: version 2.2 (NAND) (SUMMARY) (LZMA) (RTIME) (CMODE_PRIORITY) (c) 2001-2006 Red Hat, Inc. [ 0.530000] msgmni has been set to 500 [ 0.540000] io scheduler noop registered [ 0.540000] io scheduler deadline registered (default) [ 0.550000] Serial: 8250/16550 driver, 2 ports, IRQ sharing disabled [ 0.550000] serial8250: ttyS0 at MMIO 0x10000500 (irq = 37, base_baud = 2500000) is a 16550A [ 0.560000] serial8250: ttyS1 at MMIO 0x10000c00 (irq = 12, base_baud = 2500000) is a 16550A [ 0.570000] Enable Ralink GDMA Controller Module [ 0.580000] GDMA IP Version=3 [ 0.600000] brd: module loaded [ 0.600000] Ralink SPI flash Driver for PandoraBox. [ 0.610000] device id : ef 40 18 0 0 (40180000) [ 0.610000] Found WinBond Serial flash. [ 0.610000] W25Q128BV(ef 40180000) (16384 Kbytes) [ 0.620000] mtd .name = raspi, .size = 0x01000000 (0M) .erasesize = 0x00000010 (0K) .numeraseregions = 65536 [ 0.630000] Creating 5 MTD partitions on "raspi": [ 0.630000] 0x000000000000-0x000000030000 : "u-boot" [ 0.640000] 0x000000030000-0x000000040000 : "u-boot-env" [ 0.650000] 0x000000040000-0x000000050000 : "Factory" [ 0.660000] 0x000000000000-0x000001000000 : "fullflash" [ 0.660000] 0x000000050000-0x000001000000 : "firmware" [ 0.690000] 3 uimage-fw partitions found on MTD device firmware [ 0.690000] 0x000000050000-0x00000016b7ae : "kernel" [ 0.700000] mtd: partition "kernel" must either start or end on erase block boundary or be smaller than an erase block --y [ 0.710000] 0x00000016b7ae-0x000000fe0000 : "rootfs" [ 0.720000] mtd: partition "rootfs" must either start or end on erase block boundary or be smaller than an erase block --y [ 0.730000] mtd: device 6 (rootfs) set to be root filesystem [ 0.740000] 1 squashfs-split partitions found on MTD device rootfs [ 0.740000] 0x000000c40000-0x000000fe0000 : "rootfs_data" [ 0.750000] 0x000000fe0000-0x000001000000 : "panic_oops" [ 0.760000] mtdoops: Attached to MTD device 8 [ 0.770000] rdm_major = 252 [ 0.770000] raeth: embedded switch reset [ 0.780000] EEPROM:Read from [Factory] offset 0x28,length 0x6. [ 0.790000] mt762x-gsw switch driver registered [ 0.790000] mt762x-gsw default vlans:llllw [ 0.800000] Ralink APSoC Ethernet Driver v3.2.1 (raeth) [ 0.800000] raeth: PDMA RX ring 512, PDMA TX ring 512. Max packet size 1536 [ 0.810000] raeth: NAPI & GRO support, weight 32 [ 0.820000] TCP: cubic registered [ 0.820000] TCP: westwood registered [ 0.820000] TCP: hybla registered [ 0.830000] TCP: htcp registered [ 0.830000] NET: Registered protocol family 17 [ 0.830000] Bridge firewalling registered [ 0.840000] Ebtables v2.0 registered [ 0.840000] 8021q: 802.1Q VLAN Support v1.8 [ 0.850000] PandoraBox Mass Storage accelerater v1.2 [ 0.860000] VFS: Mounted root (squashfs filesystem) readonly on device 31:6. [ 0.870000] Freeing unused kernel memory: 180K (80313000 - 80340000) [ 2.050000] init: Console is alive [ 6.290000] usbcore: registered new interface driver usbfs [ 6.290000] usbcore: registered new interface driver hub [ 6.300000] usbcore: registered new device driver usb [ 6.310000] exFAT: Version 1.2.9 [ 6.360000] ufsd: module license 'Commercial product' taints kernel. [ 6.360000] Disabling lock debugging due to kernel taint [ 6.380000] ufsd: driver (8.6, Jun 6 2015 23:03:51, LBD=ON, delalloc, ioctl, bdi) loaded at c02c3000 [ 6.380000] NTFS (with native replay) support included [ 6.380000] optimized: speed [ 6.380000] Built for PandoraBox 2013-12-27 [ 6.380000] [ 6.410000] PandoraBox Button Driver init [ 6.410000] Button [reset] mapped to GPIO1 and IRQ65 [ 6.430000] SCSI subsystem initialized [ 6.440000] ehci_hcd: USB 2.0 'Enhanced' Host Controller (EHCI) Driver [ 6.450000] ehci-platform: EHCI generic platform driver [ 6.470000] ehci-platform ehci-platform: EHCI Host Controller [ 6.480000] ehci-platform ehci-platform: new USB bus registered, assigned bus number 1 [ 6.490000] ehci-platform ehci-platform: irq 18, io mem 0x101c0000 [ 6.510000] ehci-platform ehci-platform: USB 2.0 started, EHCI 1.00 [ 6.510000] usb usb1: New USB device found, idVendor=1d6b, idProduct=0002 [ 6.520000] usb usb1: New USB device strings: Mfr=3, Product=2, SerialNumber=1 [ 6.530000] usb usb1: Product: EHCI Host Controller [ 6.530000] usb usb1: Manufacturer: Linux 3.14.42 ehci_hcd [ 6.540000] usb usb1: SerialNumber: ehci-platform [ 6.540000] hub 1-0:1.0: USB hub found [ 6.550000] hub 1-0:1.0: 1 port detected [ 6.550000] ohci_hcd: USB 1.1 'Open' Host Controller (OHCI) Driver [ 6.560000] ohci-platform: OHCI generic platform driver [ 6.590000] ohci-platform ohci-platform: Generic Platform OHCI controller [ 6.590000] ohci-platform ohci-platform: new USB bus registered, assigned bus number 2 [ 6.600000] ohci-platform ohci-platform: irq 18, io mem 0x101c1000 [ 6.670000] usb usb2: New USB device found, idVendor=1d6b, idProduct=0001 [ 6.680000] usb usb2: New USB device strings: Mfr=3, Product=2, SerialNumber=1 [ 6.680000] usb usb2: Product: Generic Platform OHCI controller [ 6.690000] usb usb2: Manufacturer: Linux 3.14.42 ohci_hcd [ 6.700000] usb usb2: SerialNumber: ohci-platform [ 6.700000] hub 2-0:1.0: USB hub found [ 6.710000] hub 2-0:1.0: 1 port detected [ 6.770000] mtk-sd: MediaTek MT76xx MSDC Driver [ 6.780000] usbcore: registered new interface driver usb-storage [ 7.260000] init: - preinit - [ 7.690000] random: mktemp urandom read with 63 bits of entropy available Press the [f] key and hit [enter] to enter failsafe mode Press the [1], [2], [3] or [4] key and hit [enter] to select the debug level [ 10.930000] mount_root: loading kmods from internal overlay [ 11.200000] random: nonblocking pool is initialized [ 11.280000] jffs2: notice: (370) jffs2_build_xattr_subsystem: complete building xattr subsystem, 2 of xdatum (2 unchecked. [ 11.300000] block: attempting to load /tmp/jffs_cfg/upper/etc/config/fstab [ 11.310000] block: unable to load configuration (fstab: Entry not found) [ 11.310000] block: attempting to load /tmp/jffs_cfg/etc/config/fstab [ 11.320000] block: extroot: not configured [ 11.370000] jffs2: notice: (367) jffs2_build_xattr_subsystem: complete building xattr subsystem, 2 of xdatum (2 unchecked. [ 11.550000] block: attempting to load /tmp/jffs_cfg/upper/etc/config/fstab [ 11.560000] block: unable to load configuration (fstab: Entry not found) [ 11.570000] block: attempting to load /tmp/jffs_cfg/etc/config/fstab [ 11.580000] block: extroot: not configured [ 11.580000] mount_root: switching to jffs2 overlay [ 11.600000] procd: - early - [ 12.380000] procd: - ubus - [ 13.400000] procd: - init - Please press Enter to activate this console. [ 16.410000] NET: Registered protocol family 10 [ 16.440000] NET: Registered protocol family 8 [ 16.440000] NET: Registered protocol family 20 [ 16.450000] Key type dns_resolver registered [ 16.480000] RPC: Registered named UNIX socket transport module. [ 16.480000] RPC: Registered udp transport module. [ 16.490000] RPC: Registered tcp transport module. [ 16.490000] RPC: Registered tcp NFSv4.1 backchannel transport module. [ 16.570000] tun: Universal TUN/TAP device driver, 1.6 [ 16.570000] tun: (C) 1999-2004 Max Krasnyansky <maxk@qualcomm.com> [ 16.590000] l2tp_core: L2TP core driver, V2.0 [ 16.590000] l2tp_netlink: L2TP netlink interface [ 16.600000] sit: IPv6 over IPv4 tunneling driver [ 16.620000] gre: GRE over IPv4 demultiplexor driver [ 16.630000] ip_gre: GRE over IPv4 tunneling driver [ 16.860000] Installing knfsd (copyright (C) 1996 okir@monad.swb.de). [ 16.870000] gpiodev: gpio device registered with major 251 [ 16.890000] nf_conntrack version 0.5.0 (4006 buckets, 16024 max) [ 16.900000] ip6_tables: (C) 2000-2006 Netfilter Core Team [ 16.920000] Hooked IMQ after mangle on PREROUTING [ 16.920000] Hooked IMQ after nat on POSTROUTING [ 16.930000] IMQ driver loaded successfully. (numdevs = 2, numqueues = 1) [ 16.940000] Hooking IMQ before NAT on PREROUTING. [ 16.940000] Hooking IMQ after NAT on POSTROUTING. [ 16.980000] Netfilter messages via NETLINK v0.30. [ 17.020000] ip_set: protocol 6 [ 17.080000] Ralink/MTK i2c driver load. [ 17.140000] Linux video capture interface: v2.00 [ 17.170000] hidraw: raw HID events driver (C) Jiri Kosina [ 17.210000] u32 classifier [ 17.210000] input device check on [ 17.220000] Actions configured [ 17.230000] Mirror/redirect action on [ 17.920000] PandoraBox RT2860v2 AP Driver version-3.0.3.2(Jun 6 2015 23:04:00). [ 17.940000] PandoraBox IP Bandwidth load. [ 18.380000] usbcore: registered new interface driver cdc_acm [ 18.390000] cdc_acm: USB Abstract Control Model driver for USB modems and ISDN adapters [ 18.400000] cm109: Keymap for Komunikate KIP1000 phone loaded [ 18.410000] usbcore: registered new interface driver cm109 [ 18.410000] cm109: CM109 phone driver: 20080805 (C) Alfred E. Heggestad [ 18.420000] Loading modules backported from Linux version master-2014-05-22-0-gf2032ea [ 18.430000] Backport generated by backports.git backports-20140320-37-g5c33da0 [ 18.450000] gspca_main: v2.14.0 registered [ 18.460000] usbcore: registered new interface driver gspca_zc3xx [ 18.470000] ip_tables: (C) 2000-2006 Netfilter Core Team [ 18.580000] usbcore: registered new interface driver ums-alauda [ 18.590000] usbcore: registered new interface driver ums-cypress [ 18.600000] usbcore: registered new interface driver ums-datafab [ 18.610000] usbcore: registered new interface driver ums-freecom [ 18.620000] usbcore: registered new interface driver ums-isd200 [ 18.630000] usbcore: registered new interface driver ums-jumpshot [ 18.640000] usbcore: registered new interface driver ums-karma [ 18.650000] usbcore: registered new interface driver ums-sddr09 [ 18.660000] usbcore: registered new interface driver ums-sddr55 [ 18.680000] usbcore: registered new interface driver ums-usbat [ 18.700000] usbcore: registered new interface driver usbhid [ 18.700000] usbhid: USB HID core driver [ 18.710000] usbcore: registered new interface driver usblp [ 18.730000] usbcore: registered new interface driver usbserial [ 18.740000] usbcore: registered new interface driver usbserial_generic [ 18.750000] usbserial: USB Serial support registered for generic [ 18.770000] usbcore: registered new interface driver uvcvideo [ 18.780000] USB Video Class driver (1.1.1) [ 18.860000] xt_time: kernel timezone is -0000 [ 18.940000] cfg80211: Calling CRDA to update world regulatory domain [ 18.940000] cfg80211: World regulatory domain updated: [ 18.950000] cfg80211: DFS Master region: unset [ 18.950000] cfg80211: (start_freq - end_freq @ bandwidth), (max_antenna_gain, max_eirp), (dfs_cac_time) [ 18.960000] cfg80211: (2402000 KHz - 2472000 KHz @ 40000 KHz), (N/A, 2000 mBm), (N/A) [ 18.970000] cfg80211: (2457000 KHz - 2482000 KHz @ 40000 KHz), (N/A, 2000 mBm), (N/A) [ 18.980000] cfg80211: (2474000 KHz - 2494000 KHz @ 20000 KHz), (N/A, 2000 mBm), (N/A) [ 18.990000] cfg80211: (5170000 KHz - 5250000 KHz @ 160000 KHz), (N/A, 2000 mBm), (N/A) [ 19.000000] cfg80211: (5250000 KHz - 5330000 KHz @ 160000 KHz), (N/A, 2000 mBm), (0 s) [ 19.000000] cfg80211: (5490000 KHz - 5730000 KHz @ 160000 KHz), (N/A, 2000 mBm), (0 s) [ 19.010000] cfg80211: (5735000 KHz - 5835000 KHz @ 80000 KHz), (N/A, 2000 mBm), (N/A) [ 19.020000] cfg80211: (57240000 KHz - 63720000 KHz @ 2160000 KHz), (N/A, 0 mBm), (N/A) [ 19.050000] usbcore: registered new interface driver ftdi_sio [ 19.050000] usbserial: USB Serial support registered for FTDI USB Serial Device [ 19.150000] usbcore: registered new interface driver pl2303 [ 19.150000] usbserial: USB Serial support registered for pl2303 [ 19.170000] PPP generic driver version 2.4.2 [ 19.170000] PPP MPPE Compression module registered [ 19.180000] NET: Registered protocol family 24 [ 19.190000] PPTP driver version 0.8.5 [ 19.230000] usbcore: registered new interface driver rt73usb [ 19.240000] usbcore: registered new interface driver rtl8187 [ 19.280000] usbcore: registered new interface driver sierra [ 19.280000] usbserial: USB Serial support registered for Sierra USB modem [ 19.310000] usbcore: registered new interface driver snd-usb-audio [ 19.400000] usbcore: registered new interface driver carl9170 [ 19.410000] l2tp_ppp: PPPoL2TP kernel driver, V2.0 [ 19.420000] usbcore: registered new interface driver option [ 19.430000] usbserial: USB Serial support registered for GSM modem (1-port) [ 19.450000] usbcore: registered new interface driver qcserial [ 19.450000] usbserial: USB Serial support registered for Qualcomm USB modem [ 19.480000] usbcore: registered new interface driver rt2800usb [ 19.520000] usbcore: registered new interface driver ath9k_htc [ 19.540000] usbcore: registered new interface driver rtl8192cu [ 27.340000] RtmpOSNetDevDetach(): RtmpOSNetDeviceDetach(), dev->name=ra0! [ 27.480000] PandoraBox RT2860v2 AP Driver version-3.0.3.2(Jun 6 2015 23:04:00). [ 27.860000] raeth: frame engine reset [ 27.860000] No PHY connected on GE1 [ 27.870000] No PHY connected on GE2 [ 27.880000] raeth: HW VLAN TX offload enabled [ 27.880000] raeth: HW IP/TCP/UDP checksum RX/TX offload enabled [ 27.890000] raeth: HW Scatter/Gather TX offload enabled [ 27.890000] raeth: HW TCP segmentation offload (TSO) enabled [ 27.900000] device eth0.1 entered promiscuous mode [ 27.910000] device eth0 entered promiscuous mode [ 27.920000] br-lan: port 1(eth0.1) entered forwarding state [ 27.920000] br-lan: port 1(eth0.1) entered forwarding state [ 29.440000] RtmpOSNetDevDetach(): RtmpOSNetDeviceDetach(), dev->name=ra0! [ 29.920000] br-lan: port 1(eth0.1) entered forwarding state [ 29.930000] PandoraBox RT2860v2 AP Driver version-3.0.3.2(Jun 6 2015 23:04:00). [ 30.710000] EEPROM:Read from [Factory] offset 0x0,length 0x200. [ 31.060000] eth0: port 1 link up (100Mbps/Full duplex) [ 35.790000] PandoraBox RT2860v2 Smart Channel Sniffer started. [ 35.790000] =============================================================== [ 35.800000] Scanned BSSID list: [ 35.800000] ch1 bssid:e0:23:ff:98:fe:88 [ 35.810000] ch1 bssid:e0:23:ff:98:fe:89 [ 35.810000] ch1 bssid:e0:23:ff:99:1e:e8 [ 35.810000] ch1 bssid:e0:23:ff:99:1e:e9 [ 35.820000] ch6 bssid:0c:80:63:ac:61:80 [ 35.820000] ch7 bssid:f0:5c:19:04:c4:00 [ 35.830000] ch11 bssid:c4:0b:cb:b5:83:63 [ 35.830000] ch11 bssid:e0:23:ff:99:0c:08 [ 35.830000] ch11 bssid:e0:23:ff:99:21:48 [ 35.840000] ch11 bssid:e0:23:ff:99:1e:c8 [ 35.840000] Channel status: [ 35.840000] CH1 Dirty:280 CCA:443 Time:0 Skip:NO [ 35.850000] CH2 Dirty:148 CCA:1025 Time:0 Skip:NO [ 35.850000] CH3 Dirty:156 CCA:163 Time:0 Skip:NO [ 35.860000] CH4 Dirty:148 CCA:66 Time:0 Skip:NO [ 35.860000] CH5 Dirty:140 CCA:212 Time:0 Skip:NO [ 35.870000] CH6 Dirty:102 CCA:875 Time:0 Skip:NO [ 35.870000] CH7 Dirty:182 CCA:36 Time:0 Skip:NO [ 35.880000] CH8 Dirty:156 CCA:183 Time:0 Skip:NO [ 35.880000] CH9 Dirty:164 CCA:312 Time:0 Skip:NO [ 35.890000] CH10 Dirty:172 CCA:98 Time:0 Skip:NO [ 35.890000] CH11 Dirty:300 CCA:24 Time:0 Skip:NO [ 35.900000] Channel Analysis: [ 35.900000] Rule 1 CCA value : Min Dirtiness ==> Select Channel 6 [ 35.910000] Min Dirty = 102 [ 35.910000] ExChannel = 2 , 10 [ 35.910000] BW = 40 [ 35.920000] =============================================================== [ 38.870000] RT2860v2 Fast Mode init. [ 39.030000] device ra0 entered promiscuous mode [ 39.040000] br-lan: port 2(ra0) entered forwarding state [ 39.040000] br-lan: port 2(ra0) entered forwarding state [ 40.490000] PandoraBox IP bandwidth unload. [ 40.510000] PandoraBox IP Bandwidth load. [ 41.040000] br-lan: port 2(ra0) entered forwarding state PandoraBox login: root Password: yamamo@triton.ocn.ne.jpBusyBox v1.22.1 (2015-06-06 07:53:28 CST) built-in shell (ash) Enter 'help' for a list of built-in commands. _______________________________________________________________ | ____ _ ____ | | | _ \ __ _ _ __ __| | ___ _ __ __ _| __ ) _____ __ | | | |_) / _` | '_ \ / _` |/ _ \| '__/ _` | _ \ / _ \ \/ / | | | __/ (_| | | | | (_| | (_) | | | (_| | |_) | (_) > < | | |_| \__,_|_| |_|\__,_|\___/|_| \__,_|____/ \___/_/\_\ | | | | PandoraBox SDK Platform | | The Core of SmartRouter | | Copyright 2013-2015 D-Team Technology Co.,Ltd.SZ | | http://www.pandorabox.org.cn | |______________________________________________________________| Base on OpenWrt BARRIER BREAKER (14.09, r1018) [root@PandoraBox:/root]# [ 65.120000] svc: failed to register lockdv1 RPC service (errno 124). [ 65.140000] NFSD: the nfsdcld client tracking upcall will be removed in 3.10. Please transition to using nfsdcltrack. [ 65.150000] NFSD: starting 90-second grace period (net 802fe4c8) [ 67.020000] SQUASHFS error: xz decompression failed, data probably corrupt [ 67.020000] SQUASHFS error: squashfs_read_data failed to read block 0x9c828a [ 67.030000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.040000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 [ 67.040000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.050000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 [ 67.060000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.060000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 [ 67.070000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.080000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 [ 67.080000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.090000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 [ 67.260000] SQUASHFS error: Unable to read fragment cache entry [9c828a] [ 67.270000] SQUASHFS error: Unable to read page, block 9c828a, size 14e90 |

何も触らないうちにもうSQUASHFSのエラーが頻発することもあって、ファームウェアをOpenWRT最新へアップグレードしてみます。まずはOpenWRTのOYE-0001デバイスページへ。

ページ下方の「Firmware OpenWrt Upgrade URL」欄に掲載されているリンクをクリックして、アップグレード用ファームウェアバイナリをダウンロード。

|

1 |

openwrt-19.07.6-ramips-mt7620-oy-0001-squashfs-sysupgrade.bin 4194566 Byte |

PandoraBox WebUIを「System→Backup/Flash Firmware」と辿り、ページ一番下の「Flash new firmware image」でダウンロードしたファイルを指定し、「Flash Image」します。「Keep settings」にチェックを入れましたが、再起動後にIPアドレスやパスワードなど全てデフォルトへ戻ってました。

|

1 2 3 4 5 6 7 8 9 10 |

BusyBox v1.30.1 () built-in shell (ash) _______ ________ __ | |.-----.-----.-----.| | | |.----.| |_ | - || _ | -__| || | | || _|| _| |_______|| __|_____|__|__||________||__| |____| |__| W I R E L E S S F R E E D O M ----------------------------------------------------- OpenWrt 19.07.6, r11278-8055e38794 ----------------------------------------------------- root@OYE-0001:~# |

こうして奇しくも私の持っているOpenWRT機器の中でも、最新のビルドになりました。

Basic Setup as Standby Router

今回このルータを自宅のスタンバイルータに仕立てます。普段はWAN・LANに繋がっているだけの待機状態も、自宅不在時のメインルータ障害時には、外からのアクセスを通じてメインルータの死活調査や簡易リブータを介しての再起動の試行、復旧の見込みが無ければ暫定メインルータに昇格してネットワークアクセスを確保を担ってもらいます。

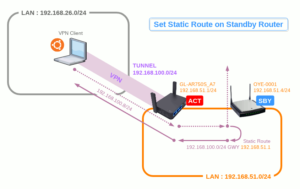

スタンバイルータも自身がデフォルトゲートウェイだと信じています。メインルータと同じLANサブネットに配置しているので、その処理には問題ありませんが、メインルータのOpenConnectVPNのトンネルサブネットのような、見知らぬLANセグメントをどう処理すれば良いか、スタンバイルータに静的ルーティングを設定しておく必要があります。

一般的にルータのルーティングテーブルは以下のようになっています(192.168.100.1はメインルータのトンネルゲートウェイ)。

|

1 2 3 4 5 6 7 8 9 10 11 |

root@OYE-0001:~# route Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface default nXXXXXXXXX254.n 0.0.0.0 UG 0 0 0 eth0.2 192.168.51.0 * 255.255.255.0 U 0 0 0 br-lan XXX.XXX.XXX.0 * 255.255.255.0 U 0 0 0 eth0.2 root@OYE-0001:~# ping 192.168.100.1 PING 192.168.100.1 (192.168.100.1): 56 data bytes --- 192.168.100.1 ping statistics --- 3 packets transmitted, 0 packets received, 100% packet loss |

コンソールよりuciコマンドを使ってセカンダリルータに静的ルーティングを追加します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

root@OYE-0001:~# uci add network route cfg0ac8b4 root@OYE-0001:~# uci set network.@route[-1].interface=lan root@OYE-0001:~# uci set network.@route[-1].target=192.168.100.0 root@OYE-0001:~# uci set network.@route[-1].netmask=255.255.255.0 root@OYE-0001:~# uci set network.@route[-1].gateway=192.168.51.1 root@OYE-0001:~# uci commit network root@OYE-0001:# cat /etc/config/network -略- config route option interface 'lan' option target '192.168.100.0' option netmask '255.255.255.0' option gateway '192.168.51.1' |

設定保存後、機器を再起動すると追加した経路が有効になります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

root@OYE-0001:~# route Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface default nXXXXXXXXX254.n 0.0.0.0 UG 0 0 0 eth0.2 192.168.51.0 * 255.255.255.0 U 0 0 0 br-lan 192.168.100.0 192.168.51.1 255.255.255.0 UG 0 0 0 br-lan XXX.XXX.XXX.0 * 255.255.255.0 U 0 0 0 eth0.2 root@OYE-0001:~# ping 192.168.100.1 PING 192.168.100.1 (192.168.100.1): 56 data bytes 64 bytes from 192.168.100.1: seq=0 ttl=64 time=0.720 ms --- 192.168.100.1 ping statistics --- 1 packets transmitted, 1 packets received, 0% packet loss round-trip min/avg/max = 0.720/0.720/0.720 ms |

luci上では「Network→Static Routes」で設定することができ、現在のルーティングテーブルは「Status→Routes」で確認可能です。

これでメインルータのVPN経由で、スタンバイルータへアクセス可能になりました。

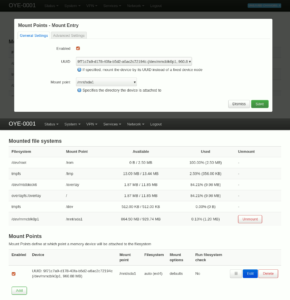

Mount SD Card

このルータにもmicroSDスロットがあるので、GL-AR750Sの時と同様ここにジャンクSDカードを挿して簡易ストレージにしようと、作業を進めるも、システムは前回とは異なりほぼ素の状態なので、更に以下のパッケージをインストールする必要がありました。

|

1 2 3 |

root@OYE-0001:~# opkg install kmod-fs-ext4 root@OYE-0001:~# opkg install kmod-sdhci root@OYE-0001:~# opkg install kmod-sdhci-mt7620 |

作業に当たってはこちらの記事を参考にさせて頂きました(鳴謝!)。記事では追加したSD領域をoverlayに加えてシステムを拡張するところまで書かれていて、こちらも一度試してみたい試みです。

次にvnstatを入れて追加したこのストレージを恒久的なDB保存先とし、日報メールをPythonで送るところまで構築したり、他のOpenWRT機器とのssh鍵認証を設定し、設定バックアップを相互に持ち合う仕組みを組んだりしましたが、これらについては以前の記事通りでした。

DDNSの設定

外からのVPNアクセス時に有ると便利なDDNSも設定しておきます。DDNSプロバイダは既にメインルータで使っているMyDNS.JPにします。既存のIDに子IDを追加し、運営からEメールで子IDのパスワードを受け取ったら、サブドメインをDELEGATEレコードとして登録しておきます。

続いてOpenWRT側の設定です。DDNSスクリプトとluciインターフェイス、そしてhttpsでの更新を使いたいので「wget」もインストールしました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 |

root@OYE-0001:~# opkg install ddns-scripts Installing ddns-scripts (2.7.8-13) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/packages/ddns-scripts_2.7.8-13_all.ipk Configuring ddns-scripts. 104113 WARN : Service section disabled! - TERMINATE 104113 WARN : Service section disabled! - TERMINATE root@OYE-0001:~# opkg install luci-app-ddns Installing luci-app-ddns (2.4.9-7) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/luci/luci-app-ddns_2.4.9-7_all.ipk Installing luci-compat (git-21.022.31068-7129723-1) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/luci/luci-compat_git-21.022.31068-7129723-1_all.ipk Installing luci-lib-ipkg (git-21.022.31068-7129723-1) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/luci/luci-lib-ipkg_git-21.022.31068-7129723-1_all.ipk Configuring luci-compat. Configuring luci-lib-ipkg. Configuring luci-app-ddns. root@OYE-0001:~# opkg install wget Installing wget (1.20.3-4) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/packages/wget_1.20.3-4_mipsel_24kc.ipk Installing libpcre (8.43-1) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/packages/libpcre_8.43-1_mipsel_24kc.ipk Installing zlib (1.2.11-3) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/base/zlib_1.2.11-3_mipsel_24kc.ipk Installing libopenssl1.1 (1.1.1i-1) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/packages/mipsel_24kc/base/libopenssl1.1_1.1.1i-1_mipsel_24kc.ipk Installing librt (1.1.24-2) to root... Downloading http://downloads.openwrt.org/releases/19.07.6/targets/ramips/mt7620/packages/librt_1.1.24-2_mipsel_24kc.ipk Configuring libpcre. Configuring zlib. Configuring libopenssl1.1. Configuring librt. Configuring wget. |

今回のようにCLIでluciのパッケージを追加した後、ブラウザをリロードしたり、次のコマンドでuHTTPdサービスを再起動しても、追加された機能が反映されないことがよくあります。

|

1 |

root@OYE-0001:~# /etc/init.d/uhttpd restart |

こちらのフォーラムによると、システムが持っているキャッシュを消し去る必要があるようで、確かに/tmp下にはそれらしきファイルやフォルダが。/tmpはtmpfsなので再起動してしまえば再構築されます。

|

1 2 3 4 |

root@OYE-0001:/tmp# ls -la /tmp -rw------- 1 root root 19948 Jan 26 23:08 luci-indexcache -rw-r--r-- 1 root root 4851 Jan 26 23:08 luci-indexcache.HjstUaQOiYlMixwMninS2..json drwxr-xr-x 2 root root 400 Jan 26 23:08 luci-modulecache |

それでは「Services→Dynamic DNS」にて新規に作成しましょう。基本設定ではMyDNS.JPより受け取った子IDの情報と新しく追加したサブドメインを入力。パッケージ「wget」が入っていないと、「Use http Secure」項が現れないので注意が必要です。

上図のPath to CA-Certificate欄を空白のままにしていると、次のようなサーバ証明書エラーが記録されてIPが更新されません。

|

1 2 3 4 5 6 |

To connect to www.mydns.jp insecurely, use `--no-check-certificate'. 112840 WARN : Transfer failed - retry 3/0 in 60 seconds 112940 : #> /usr/bin/wget-ssl --hsts-file=/tmp/.wget-hsts -nv -t 1 -O /var/run/ddns/myddns_ipv4.dat -o /var/run/ddns/myddns_ipv4.err --no-proxy 'https://www.mydns.jp/directip.html?MID=mydns651640&PWD=***PW***&IPV4ADDR=218.103.227.179' 112941 ERROR : GNU Wget Error: '5' 112941 : ERROR: cannot verify www.mydns.jp's certificate, issued by 'CN=R3,O=Let's Encrypt,C=US': Unable to locally verify the issuer's authority. |

サーバ証明書が無ければ、当該欄に「IGNORE」と平打ちすることで、チェック自体を無効にすることが可能です。続く詳細設定では、WANアドレスを検出する方法とインターフェイスを次のように指定します。

Overview頁に戻り、設定したDDNSにプロセスIDが付与されていれば、モニタリング中です。

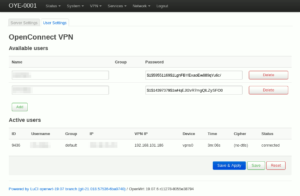

DDNSの設定が終わったので、OpenConnect VPNを構築に移ります。これもGL-AR750Sメインルータに構築した時と同じ手順ですすめますが、設定テンプレートタブは変更の必要はありませんでした。尚、ログインユーザ情報を登録したら、必ずサービスを再起動(Enabledのチェックを外してApply→再度チェック入れてApply)させないと反映されないことに留意。

最後にこのセカンダリルータのVPNサブネット192.168.101.0/24に対する静的ルーティングを、メインルータに設定しておくのを忘れずに。

設定を進めながら使っていると、やはりGL-AR750Sとは違って動きがもっさりしています。特にluciはエラーを吐く時が有ったのでコンソールからログを見ると、Out of Memoryでプロセスキル措置が発生していました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 |

[21707.937736] luci invoked oom-killer: gfp_mask=0x14201ca(GFP_HIGHUSER_MOVABLE|__GFP_COLD), nodemask=(null), order=0, oom_score_adj=0 [21707.949984] CPU: 0 PID: 14357 Comm: luci Not tainted 4.14.215 #0 [21707.956119] Stack : 00000000 80054438 80480000 8042e8c0 00000000 00000000 00000000 00000000 [21707.964693] 00000000 00000000 00000000 00000000 00000000 00000001 816ebb28 ba1c28ed [21707.973250] 816ebbc0 00000000 00000000 00003ef8 00000038 803ce118 00000008 00000000 [21707.981818] 00000000 80460000 000e7ee0 00000000 816ebb08 80000000 816ebd18 8040a0cc [21707.990441] 00000097 00200000 ffffffff 0000003e 00000003 80214e20 00000000 805b0000 [21707.999009] ... [21708.001508] Call Trace: [21708.001521] [<80054438>] 0x80054438 [21708.007605] [<803ce118>] 0x803ce118 [21708.011200] [<80214e20>] 0x80214e20 [21708.014772] [<8000aa50>] 0x8000aa50 [21708.018349] [<8000aa58>] 0x8000aa58 [21708.021927] [<8009770c>] 0x8009770c [21708.025767] [<800969e4>] 0x800969e4 [21708.029398] [<800975ac>] 0x800975ac [21708.032961] [<8009bd24>] 0x8009bd24 [21708.036543] [<8009226c>] 0x8009226c [21708.040150] [<8009425c>] 0x8009425c [21708.043728] [<800bf10c>] 0x800bf10c [21708.047359] [<800bb404>] 0x800bb404 [21708.050961] [<800bf914>] 0x800bf914 [21708.054526] [<800c2cfc>] 0x800c2cfc [21708.058088] [<800c9bc4>] 0x800c9bc4 [21708.061705] [<800121dc>] 0x800121dc [21708.065313] [<8004a2fc>] 0x8004a2fc [21708.068910] [<803d006c>] 0x803d006c [21708.072468] [<800c6a68>] 0x800c6a68 [21708.076030] [<800183ec>] 0x800183ec [21708.079610] [<800c6870>] 0x800c6870 [21708.083176] [21708.084876] Mem-Info: [21708.087225] active_anon:2551 inactive_anon:16 isolated_anon:0 [21708.087225] active_file:120 inactive_file:131 isolated_file:0 [21708.087225] unevictable:0 dirty:0 writeback:0 unstable:0 [21708.087225] slab_reclaimable:248 slab_unreclaimable:1642 [21708.087225] mapped:2 shmem:341 pagetables:105 bounce:0 [21708.087225] free:253 free_pcp:0 free_cma:0 [21708.119788] Node 0 active_anon:10204kB inactive_anon:64kB active_file:480kB inactive_file:524kB unevictable:0kB isolated(anon):0kB isolated(file):0kB mapped:8kB dirty:0kB writeback:0kB shmem:1364kB writeback_tmp:0kB unstable:0kB all_unreclaimable? yes [21708.142738] Normal free:1012kB min:1024kB low:1280kB high:1536kB active_anon:10204kB inactive_anon:64kB active_file:480kB inactive_file:524kB unevictable:0kB writepending:0kB present:32768kB managed:27528kB mlocked:0kB kernel_stack:416kB pagetables:420kB bounce:0kB free_pcp:0kB local_pcp:0kB free_cma:0kB [21708.170268] lowmem_reserve[]: 0 0 [21708.173656] Normal: 1*4kB (U) 40*8kB (UME) 31*16kB (U) 4*32kB (E) 1*64kB (E) 0*128kB 0*256kB 0*512kB 0*1024kB 0*2048kB 0*4096kB = 1012kB [21708.186307] 592 total pagecache pages [21708.190062] 0 pages in swap cache [21708.193451] Swap cache stats: add 0, delete 0, find 0/0 [21708.198799] Free swap = 0kB [21708.201736] Total swap = 0kB [21708.204672] 8192 pages RAM [21708.207427] 0 pages HighMem/MovableOnly [21708.211352] 1310 pages reserved [21708.214554] [ pid ] uid tgid total_vm rss nr_ptes nr_pmds swapents oom_score_adj name [21708.223279] [ 524] 0 524 314 26 5 0 0 0 ubusd [21708.232150] [ 525] 0 525 231 10 4 0 0 0 askfirst [21708.241246] [ 778] 0 778 312 33 4 0 0 0 logd [21708.249968] [ 809] 0 809 582 135 4 0 0 0 rpcd [21708.258688] [ 872] 453 872 339 27 4 0 0 0 dnsmasq [21708.267657] [ 958] 0 958 436 40 4 0 0 0 netifd [21708.276552] [ 992] 0 992 362 28 4 0 0 0 odhcpd [21708.285450] [ 1086] 0 1086 303 10 4 0 0 0 udhcpc [21708.294383] [ 1208] 0 1208 270 10 4 0 0 0 dropbear [21708.303467] [ 1250] 0 1250 304 11 3 0 0 0 crond [21708.312275] [ 1328] 0 1328 339 32 4 0 0 0 uhttpd [21708.321172] [ 1515] 0 1515 304 11 3 0 0 0 ntpd [21708.329949] [ 1559] 0 1559 445 34 3 0 0 0 hostapd [21708.338955] [ 1595] 0 1595 264 16 4 0 0 0 vnstatd [21708.347924] [ 1713] 0 1713 356 64 3 0 0 0 sh [21708.356464] [ 9361] 0 9361 1171 74 5 0 0 0 ocserv-main [21708.365805] [ 9362] 0 9362 1173 75 5 0 0 0 ocserv-sm [21708.374969] [11361] 0 11361 287 27 4 0 0 0 dropbear [21708.384038] [11362] 0 11362 305 13 3 0 0 0 ash [21708.392712] [14301] 0 14301 303 10 4 0 0 0 sleep [21708.401536] [14341] 0 14341 746 239 4 0 0 0 luci [21708.410261] [14342] 0 14342 694 185 5 0 0 0 luci [21708.418982] [14344] 0 14344 271 14 4 0 0 0 modprobe [21708.428040] [14354] 0 14354 1344 1074 4 0 0 0 opkg [21708.436816] [14357] 0 14357 481 58 5 0 0 0 luci [21708.445554] Out of memory: Kill process 14354 (opkg) score 151 or sacrifice child [21708.453216] Killed process 14354 (opkg) total-vm:5376kB, anon-rss:4292kB, file-rss:4kB, shmem-rss:0kB [21709.294388] oom_reaper: reaped process 14354 (opkg), now anon-rss:0kB, file-rss:0kB, shmem-rss:0kB |

もしもの時のための大事なバックドアなので、長期安定稼働に耐えられるのか、しばらく様子を見ながらメインルータの電源を制御する簡易リブーターの製作に掛かります。