2022年6月15日に Oracle Cloud から 脆弱性 CVE-2022-2150 の対処方法を記したEメールが届きました。その長文メールの内容に沿って、ツールによる検証と必要な対処を進めます。

概要と必要なユーザアクション

巻物のように長いそのメールには、脆弱性CVE-2022-21503対応の一環で、ユーザ側で必要なアクションが延々と記述されているのですが、ユーザのやる気は削がれるばかり。

それでもしぶしぶと読み進めると、Cloud Shellで実行可能な検証ツールが用意されているので、まずはこれを実行してみれば良さそう。

How do I find the credentials that must be rotated?

Most administrators already have the necessary permissions to access Cloud Shell.

They can click the Cloud Shell icon and type the command, “identity-audit-tool.”

identity-audit-toolで検査

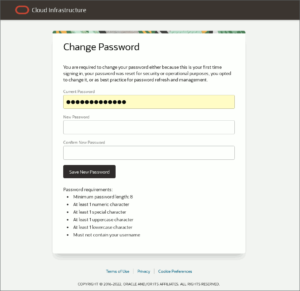

Oracle Cloudへログインしようとするとまず、ログインパスワードの更新を求められます(今回の件でシステム側でリセットされたのでしょう)。

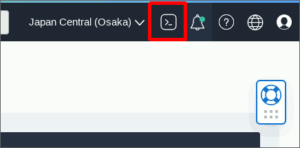

ログイン後Cloud Shellを開くには、右上にあるこのアイコンから。

図3.Cloud Shell アイコン

まずはメールの指示通り、このCloud Shell上で検査ツール identity-audit-tool を実行してみます。

|

1 2 3 4 |

########@cloudshell:~ (ap-osaka-1)$ identity-audit-tool INACTIVE MFA TOTP Device 'ocid1.credential.oc1..aaaaaaaa##################################################ma' of user '####################' needs to be rotated Number of credentials to be rotated: 1 Audit report was written to file 'audit.csv' |

私はあまり使い込んでいないせいか、更新の必要の有る認証情報は1件のみでした。

検査結果をダウンロード

検査結果を保存したCSVファイルは、Cloud Shellで cat コマンドで閲覧してもいいのですが、Cloud Shellウィンドウ左上のハンバーガアイコンをクリックすると開くメニューにダウンロードの機能があるので、これを使い手元へダウンロードすることが出来ます。

|

1 2 3 4 5 6 7 8 |

Credential ID,Credential Type,Credential Status,User Name,User OCID,Created Date ---------------------------------------------------------------------------------- ocid1.credential.oc1..aaaaaaaa##################################################ma, MFA TOTP Device, INACTIVE , ####################, ocid1.user.oc1..aaaaaaaa##################################################ta, 2021-06-15 03:18:24.636000+00:00 |

MFA TOTP device seedsの削除

今回該当したMFA TOTP device云々と言うのは、こちらのOracle Mobile Authenticatorと言う認証用アプリで使われるセキュリティ情報とのこと。

当該アプリは触ったことすらないので、この認証情報は一体いつ作られたのか、デフォルトで存在していたのか、それともOracleCloudを始めた際にあれこれ試していた中で、予期せず生成されてしまったのか、今となっては知る由も無いのですが、こちらのスマートフォン向けOracle Cloud Infrastructureアプリ関連ではないようです(こちらは使っています)。

使いもしない認証情報を保持しておきたくないので、削除の方法を長文メールの中から探し出します。

MFA TOTP device seeds

Delete inactive MFA TOTP devices. Disabling MFA and enabling MFA does not rotate the seed for an inactive MFA TOTP device.

If the script reports an MFA TOTP Device with an inactive credential status, delete that MFA TOTP device using the API.

とあり、次のドキュメントが参照されていました。

引き続きCloud Shellで oci iam mfa-totp-device list を実行します(引数に渡すOCIDが長いので便宜的にバックスラッシュで複数行にして実行しています)。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

########@cloudshell:~ (ap-osaka-1)$ oci iam mfa-totp-device list \ > --user-id ocid1.user.oc1..aaaaaaaa##################################################ta { "data": [ { "id": "ocid1.credential.oc1..aaaaaaaa##################################################ma", "inactive-status": null, "is-activated": false, "lifecycle-state": "ACTIVE", "time-created": "2021-06-15T03:18:24.636000+00:00", "time-expires": null, "user-id": "ocid1.user.oc1..aaaaaaaa##################################################ta" } ] } |

ではこの認証情報を以下のように削除します。

|

1 2 3 4 5 6 7 8 |

########@cloudshell:~ (ap-osaka-1)$ oci iam mfa-totp-device delete \ > --mfa-totp-device-id ocid1.credential.oc1..aaaaaaaa##################################################ma \ > --user-id ocid1.user.oc1..aaaaaaaa##################################################ta Are you sure you want to delete this resource? [y/N]: y ########@cloudshell:~ (ap-osaka-1)$ ########@cloudshell:~ (ap-osaka-1)$ oci iam mfa-totp-device list \ > --user-id ocid1.user.oc1..aaaaaaaa##################################################ta ########@cloudshell:~ (ap-osaka-1)$ |

identity-audit-toolで再確認

これで処置が必要な項目は消えたはずなので、長文メールの指示に従い、もう一度 identity-audit-tool を実行してみます。

How do I find the credentials that must be rotated?

You can rerun this tool periodically to track your progress in rotating affected credentials.

|

1 2 3 |

########@cloudshell:~ (ap-osaka-1)$ identity-audit-tool Found no affected credential ########@cloudshell:~ (ap-osaka-1)$ |

これで晴れて脆弱性に対する処置が必要な認証情報は無くなりました。